Vào ngày 8 tháng 1 năm 2019, người dùng đã thấy phiên bản trước mắt của ứng dụng độc hại Clipper trên Google Play Store. Nó đã ngụy trang phần tử mềm vô hại để lừa mọi người tải xuống, sau đó bắt đầu chuyển hướng tiền điện tử sang cho chủ nắm giữ của ứng dụng độc hại.

Nhưng phần mềm độc hại Clipper là gì, nó hoạt động như thế nào và làm ra sao có thể tránh được cuộc tiến công từ malware này?

Tìm hiểu về phần mềm độc hại Clipper

- Phần mềm độc hại Clipper là gì?

- Cách thức hoạt động của Clipper

- Clipper đã hiện hữu bao lâu rồi?

- Những phần mềm nào chứa Clipper?

- Sự gia tăng trong các cuộc tiến công tiền điện tử

- Làm làm sao để né một cuộc tiến công từ Clipper?

Phần mềm độc hại Clipper là gì?

Clipper nhắm mục đích vào địa điểm ví tiền điện tử trong 1 giao dịch. Địa chỉ ví tiền này giống như phiên bản tiền điện tử của số tài khoản ngân hàng. Nếu muốn ai đó thanh toán cho bạn bằng tiền điện tử, bạn phải cung cấp cho họ địa chỉ ví và người phải trả nhập nó vào chi tiết thanh toán của họ.

Clipper chiếm quyền điều khiển giao dịch tiền điện tử bằng cách hoán đổi địa điểm ví thật với địa chỉ thuộc ví của kẻ tạo nên Clipper. Khi người dùng thực hành thanh toán từ tài khoản tiền điện tử, họ sẽ trả tiền cho tác giả của Clipper thay vì người nhận dự định ban đầu.

Điều này còn có thể gây ra một số thiệt hại tài chính nghiêm trọng nếu malware quản lý và cướp đoạt một giao dịch có giá trị cao.

Cách thức hoạt động của Clipper

Clipper thực hành việc hoán đổi này bằng phương pháp theo dõi clipboard (nơi lưu trữ dữ liệu đã sao chép) của thiết bị nhiễm Clipper. Mỗi khi người dùng sao chép dữ liệu, Clipper sẽ kiểm tra xem clipboard có chứa bất kỳ địa điểm ví tiền điện tử nào không. Nếu có, Clipper sẽ hoán đổi nó với địa chỉ của kẻ tạo ra ứng dụng độc hại.

Bây giờ, khi người dùng dán địa chỉ, họ sẽ dán địa điểm của kẻ tiến công thay vì địa chỉ hợp pháp.

Clipper khai thác thuộc tính phức tạp của địa điểm ví. Đây là những chuỗi dài các số lượng và chữ cái dường như được chọn ngẫu nhiên. Rất ít khả năng người phải trả nhận ra địa chỉ đã trở nên tráo đổi, trừ khi họ đã sử dụng địa chỉ ví này nhiều lần.

Thậm chí tệ hơn, sự phức tạp của nó khiến cho người sử dụng có xu hướng sao chép và dán địa điểm nhiều hơn là tự nhập bằng bàn phím. Đây chính xác những gì Clipper mong muốn!

Clipper đã hiện diện bao lâu rồi?

Bản thân Clipper không có gì mới. Nó xuất hiện vào khoảng năm 2017 và chủ yếu tập trung vào các máy tính chạy Windows. Kể từ đó, Clipper nhắm vào Android đã được phát triển và bán trên thị trường chợ đen. Các phần mềm bị nhiễm cũng có thể được tìm thấy trên các trang web mờ ám.

Các trang web như vậy là nền tảng cho phần mềm độc hại Gooligan 2016, đã lây nhiễm trên 1 triệu thiết bị.

Đây là phiên bản đầu tiên của ứng dụng trên Google Play Store, chính thức bị nhiễm Clipper. Tải thành công ứng dụng bị nhiễm malware lên cửa hàng phần mềm chính thức là kịch bản đáng mơ ước của những kẻ phân phối ứng dụng độc hại. App tải từ Google Play Store mang đến một cảm giác an toàn nhất định, khiến nó trở nên uy tín hơn các ứng dụng được tìm thấy trên một trang web ngẫu nhiên.

Điều này còn có nghĩa là mọi người thường tải xuống và cài đặt ứng dụng từ đây mà không nghi ngờ gì, đây chính xác là những gì những kẻ tạo ra phần mềm độc hại mong muốn.

Những ứng dụng nào chứa Clipper?

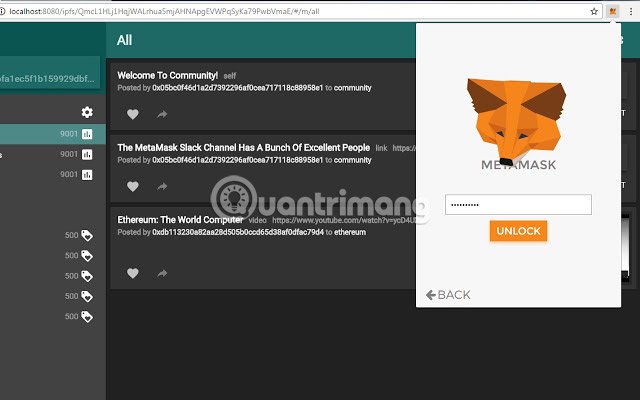

Clipper nằm ở phía trong một ứng dụng có tên là MetaMask. Nó là một dịch vụ đích thực cho phép các ứng dụng phân phối dựa theo trình duyệt cho tiền điện tử Ethereum. MetaMask hiện chưa có ứng dụng Android chính thức, vì vậy những kẻ tạo nên phần mềm độc hại đã tận dụng điều này để khiến mọi người nghĩ rằng phiên bản chính thức đã đc phát hành.

Ứng dụng MetaMask giả mạo này đã làm nhiều thứ hơn là tráo đổi địa điểm tiền điện tử trong clipboard. Nó cũng yêu cầu chi tiết tài khoản Ethereum của người sử dụng như phần nào của việc thiết lập tài khoản giả. Khi người sử dụng đã nhập thông tin chi tiết, kẻ tạo nên ứng dụng độc hại sẽ có mọi thứ tin tức chúng cần để đăng nhập vào tài khoản.

May mắn thay, một công ty bảo mật đã phát giác ra Clipper trước khi nó gây ra quá nhiều thiệt hại. Ứng dụng MetaMask giả mạo đã được upload lên vào ngày một tháng hai năm 2019, nhưng đã được báo cáo và loại bỏ chỉ hơn một tuần sau đó.

Sự gia tăng trong số cuộc tấn công tiền điện tử

Mặc dù kiểu tấn công này khá mới, nhưng nó không vượt quá bất ngờ. Tiền điện tử là ngành kinh doanh lớn số 1 hiện nay, và đi kèm với nó là thực lực kiếm được những khoản tiền rất lớn. Trong khi đa số mọi người hài lòng với việc kiếm tiền thông qua các phương tiện hợp pháp, sẽ luôn có những kẻ chọn lựa cách khai thác tiền bất chính từ người khác.

Tiền điện tử là mục đích yêu thích của những kẻ tạo ra phần mềm độc hại trên toàn cầu. Chúng chiếm quyền điều khiển bộ giải quyết trên thiết bị, biến nó thành tiền điện tử cho chúng mà không bị người sử dụng chính phát hiện.

Giống như tỉ dụ về ứng dụng độc hại Clipper này, các công ty bảo mật đã tìm thấy những kẻ muốn khai thác tiền điện tử bất chính truyền nhiễm ứng dụng độc hại vào các phần mềm trên Google Play Store. Như vậy, đây có thể chỉ là khởi đầu của ứng dụng độc hại dựa trên tiền điện tử tấn công người sử dụng trên điện thoại Android.

Làm làm sao để tránh một cuộc tiến công từ Clipper?

Điều này nghe có vẻ rất đáng sợ, nhưng tránh 1 cuộc tiến công từ Clipper là khá đơn giản. Clipper lệ thuộc vào việc người sử dụng không biết gì về sự hiện diện của nó và bỏ lỡ các dấu hiệu cảnh báo. Tìm hiểu về kiểu cách thức hoạt động của Clipper là việc làm quan trọng để đánh bại nó. Bằng cách đọc bài viết này, bạn đã xong xuôi 90% công việc!

Đầu tiên, luôn đảm bảo bạn tải xuống phần mềm từ Google Play Store. Mặc dù Google Play không hoàn hảo, nhưng nó lại an toàn hơn nhiều so với những trang web mờ ám trên Internet khác. Cố gắng tránh các trang web hoạt động như một store (cửa hàng) phần mềm của bên thứ ba cho Android, vì những trang này còn có khả năng chứa phần mềm độc hại cao hơn nhiều so với Google Play.

Khi tải xuống phần mềm trên Google Play, hãy kiểm tra kỹ tổng số lượt tải xuống của phần mềm trước lúc cài đặt. Nếu một ứng dụng đã tồn tại lâu và có số lượng tải xuống thấp, việc tải xuống có thể gặp rủi ro. Tương tự như vậy, nếu ứng dụng tuyên bố đó là phiên bản di động của một dịch vụ phổ biến, hãy kiểm tra kỹ tên nhà phát triển.

Nếu tên khác (thậm chí chỉ hơi khác) so với tên nhà phát triển chính thức, thì đó là một dấu hiệu cảnh báo quan trọng rằng có gì đó không đúng.

Ngay cả những lúc điện thoại đã trở nên nhiễm Clipper, người dùng cũng đều có thể tránh 1 cuộc tiến công bằng phương pháp thận trọng hơn. Kiểm tra kỹ mọi địa điểm ví sẽ dán để đáp ứng nó không bị thay đổi giữa chừng. Nếu địa chỉ bạn dán khác với địa điểm đã sao chép, điều này có nghĩa là Clipper đang ẩn núp trên hệ thống.

Hãy thực hiện quét virus cho Android đầy đặn và xóa bất kỳ ứng dụng mờ ám nào đã cài đặt gần đây.

Clipper có thể gây hại cho bất cứ ai giải quyết số lượng lớn tiền điện tử. Bản chất phức tạp của các địa chỉ ví, phối hợp với khuynh hướng sao chép và dán điển hình của người dùng, tạo cho Clipper cơ hội tấn công.

Nhiều người thậm chí cũng đều có thể không nhận thấy họ đã làm cái gi cho đến khi quá muộn!

May mắn thay, đánh bại ứng dụng độc hại Clipper rất đơn giản: Không bao giờ tải xuống các phần mềm đáng ngờ và kiểm tra kỹ mọi thứ các liên kết ví trước khi xác nhận giao dịch.

Sưu Tầm: Internet – Kênh Tin: TopVn

DỊCH VỤ NẠP MỰC MÁY IN TẬN NƠI HCM

19OO636343

Bài Viết Liên Quan

DỊCH VỤ NẠP MỰC MÁY IN TẬN NƠI HCM

19OO636343

Bài Viết Khác

- ITU Digital World là sáng kiến của Việt Nam thể hiện tầm quan trọng của công nghệ số – Tin Công Nghệ

- iPhone 13 được Apple xác nhận ra mắt ngày 14/9 – Tin Công Nghệ

- 10 Tính Năng Nên Có Trên Laptop 2015

- Doanh nghiệp ICT Hàn Quốc sẽ thúc đẩy chiến lược Make in Vietnam – Tin Công Nghệ

- Cuộc đua 6G ‘gắt gao’ giữa các cường quốc công nghệ – Tin Công Nghệ